Anti-VM/Anti-Sandbox: 在线恶意软件沙箱评测

Anti-VM/Anti-Sandbox: 在线恶意软件沙箱评测

简介

恶意软件通常会嗅探虚拟沙箱环境以避免自动化行为分析,例如识别虚拟机的独特文件和进程,或执行虚拟机无法完全模拟的操作。因此,对于自动化行为分析系统而言,如何伪装虚拟环境而不被恶意软件检测到是一项非常重要的任务。本次测试选取了 10 个在线恶意软件沙箱分析平台,对其分析环境的模拟/伪装能力进行了测试和评估。

测试使用了 al-khaser,这是一个类似于 Pafish 的工具,但具有更新的反调试、反沙箱和反虚拟机检测技术。

测试内容

调试器检测

- IsDebuggerPresent API, PEB.BeingDebugged…

- TLS 回调

- 硬/软件断点

- VirtualAlloc

- …

DLL 注入检测

- 检测是否有 DLL 注入到进程中以监控进程行为 (HOOK)

Virtual Box 检测

- 文件和注册表,包括 VBoxMouse.sys, VirtualBox Guest Additions 目录…

- 检查注册表、进程、服务,如 VBoxControl.exe, VBoxService…

- 检测硬件名称、MAC 地址等…

- …

VMware 检测

- 类似于 Virtual Box 检测

其他虚拟机检测

- Xen, QEMU, Wine, Paralles…

分析工具进程检测

- 检测分析工具进程的存在,如 OD, ProcessMonitor, Autorun…

通用沙箱/虚拟机检测

- 检测是否有特殊的进程名、模块名

- 通过 WMI 检测真实硬件状态,如硬盘大小、内存大小、CPU 风扇、型号、BIOS 序列号名称、电源电压、温度等…

*关于测试项目的更多技术细节,请参考 al-khaser

*原工具还有其他测试方法,如时序攻击 (Timing Attack),但由于时序攻击难以避免且难以测试,因此未包含在本次测试中。

测试厂商

| 厂商 | 链接 |

|---|---|

| Threat Book (微步) | https://s.threatbook.cn/ |

| Tencent Habo (腾讯哈勃) | https://habo.qq.com/ |

| Maldun (魔盾) | https://www.maldun.com/analysis/ |

| Depthsec (微点) | https://sandbox.depthsec.com.cn/index.php/ |

| Qianxin (奇安信) | https://sandbox.ti.qianxin.com/sandbox/page |

| ANY.RUN | https://app.any.run/ |

| HybridAnalysis (Falcon Sandbox) | https://www.hybrid-analysis.com/ |

| CAPE Sandbox | https://capesandbox.com/ |

| BD Sandbox Analyzer | https://www.bitdefender.com/business/enterprise-products/sandbox-analyzer.html |

| Joe Sandbox | https://www.joesandbox.com/ |

测试标记

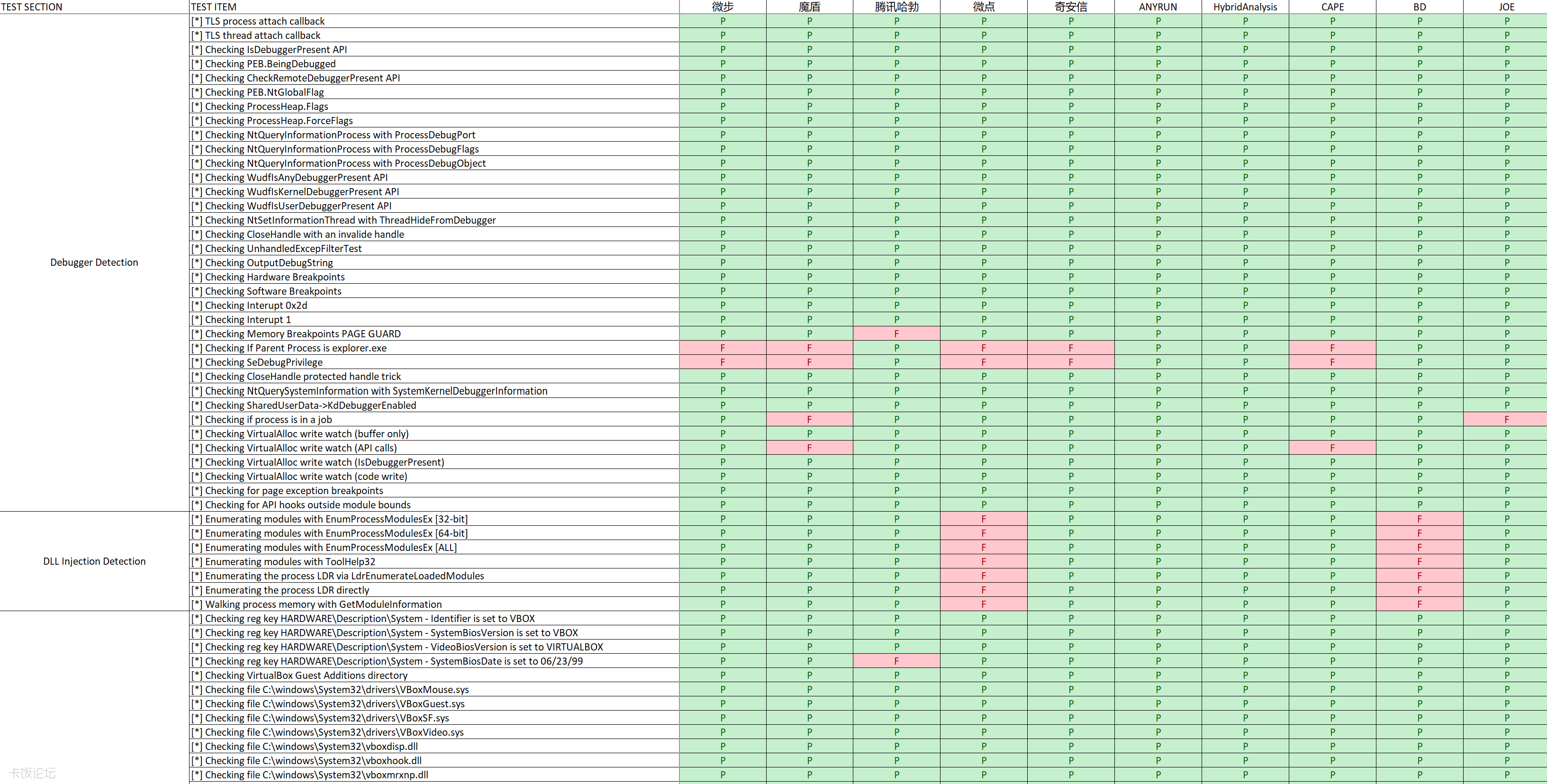

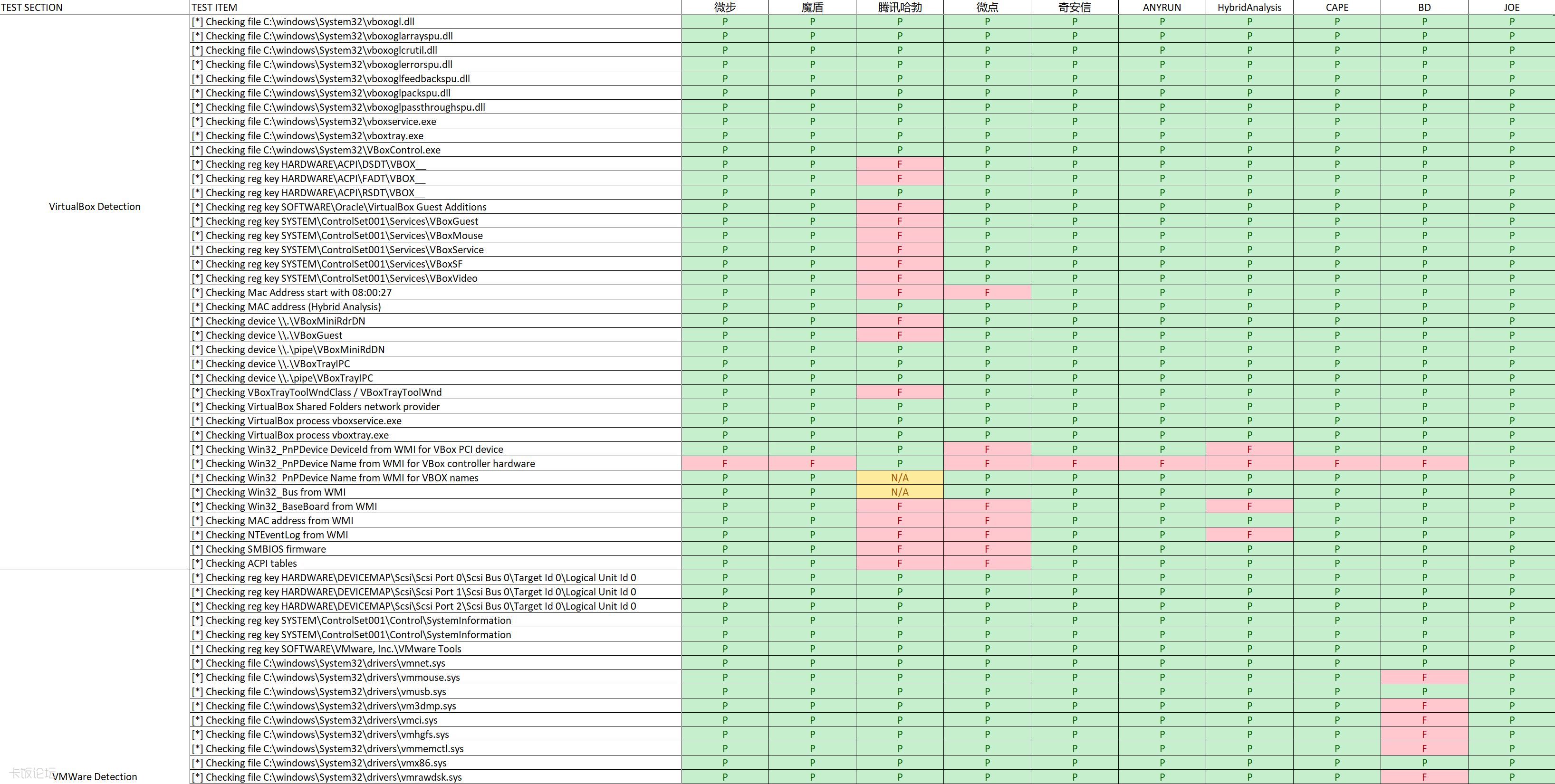

* 共 226 个测试点

“P” 表示通过,即未被检测到;

“F” 表示失败,即被检测到;”N/A” 表示测试过程中崩溃,无结果。

注:删除了原工具中一些可能存在误报或不稳定的测试点。

测试结果

总结

按通过率排序,总百分比越高越好。绿色部分为完全通过,黄色部分为部分测试项通过,红色部分为无测试项通过。

详情

结论

通过 WMI 获取真实硬件状态是重灾区… 几乎没有虚拟机能完全通过这些测试项。

附件

This post is licensed under CC BY 4.0 by the author.